Zbieranie minimalnej ilości danych

Jednym z kluczowych elementów odpowiedzialnego podejścia do zarządzania danymi jest zasada minimalizacji danych. Zamiast zebrać jak największą ilość informacji, warto skupić się na pozyskiwaniu jedynie tych, które są absolutnie niezbędne do realizacji konkretnego celu marketingowego. Minimalizacja danych nie tylko wzmacnia zaufanie użytkowników, ale także redukuje ryzyko potencjalnych naruszeń bezpieczeństwa. Nadmiar informacji zwiększa odpowiedzialność organizacji i może prowadzić do problemów podczas kontroli lub w razie wycieku danych.

Skupiając się wyłącznie na tym, co niezbędne, nie tylko chronisz prywatność klientów, ale też usprawniać procesy analizy i zarządzania danymi. Minimalizacja danych jest nie tylko etyczna, ale też w pełni zgodna z regulacjami, takimi jak RODO, które nakładają obowiązek ograniczenia gromadzenia informacji do tego, co rzeczywiście potrzebne.

Przejrzysta polityka prywatności

Oprócz minimalizacji zbieranych danych, kluczowym elementem ochrony prywatności użytkowników jest przejrzysta polityka prywatności. Użytkownicy mają prawo wiedzieć, jak ich dane są gromadzone, przetwarzane i wykorzystywane. Co więcej, regulacje takie jak RODO czy CCPA wymagają, aby firmy jasno komunikowały kwestie o wszelkich aspektach związanych z przetwarzaniem danych, bez skomplikowanego prawniczego języka.

Polityka prywatności powinna być napisana jasno i przystępnie, tak aby każdy użytkownik mógł bez trudu zrozumieć, jakie ma prawa w zakresie gromadzenia i przetwarzania swoich danych osobowych. Polityka prywatności powinna być również łatwo dostępna i widoczna dla użytkowników, na przykład poprzez link w stopce strony lub w trakcie procesu rejestracji.

Transparentność nie tylko spełnia wymogi prawne, ale też buduje zaufanie. Gdy klienci wiedzą, że ich dane są bezpieczne, chętniej wchodzą w interakcję z marką, co może zwiększyć ich zaangażowanie i lojalność.

Zgoda użytkownika

Kolejnym istotnym elementem ochrony prywatności w reklamach cyfrowych jest uzyskanie wyraźnej zgody użytkownika na przetwarzanie jego danych. Zgoda nie powinna być jedynie formalnością, ale świadomą decyzją, którą użytkownik podejmuje, wiedząc dokładnie, na co się zgadza. Proces pozyskiwania zgody powinien być prosty i przejrzysty, bez ukrytych checkboxów czy skomplikowanych formułek.

Istotne jest, aby zgoda była dobrowolna – użytkownik powinien mieć prawo odmówić jej udzielenia lub wycofać ją w dowolnym momencie, bez żadnych konsekwencji. Użytkownik musi mieć prawo odmówić zgody lub wycofać ją w dowolnym momencie, bez żadnych konsekwencji. Przejrzystość tego procesu zwiększa zaufanie użytkowników i pokazuje, że marka podchodzi do ochrony prywatności odpowiedzialnie.

Wdrożenie narzędzi do zarządzania prywatnością

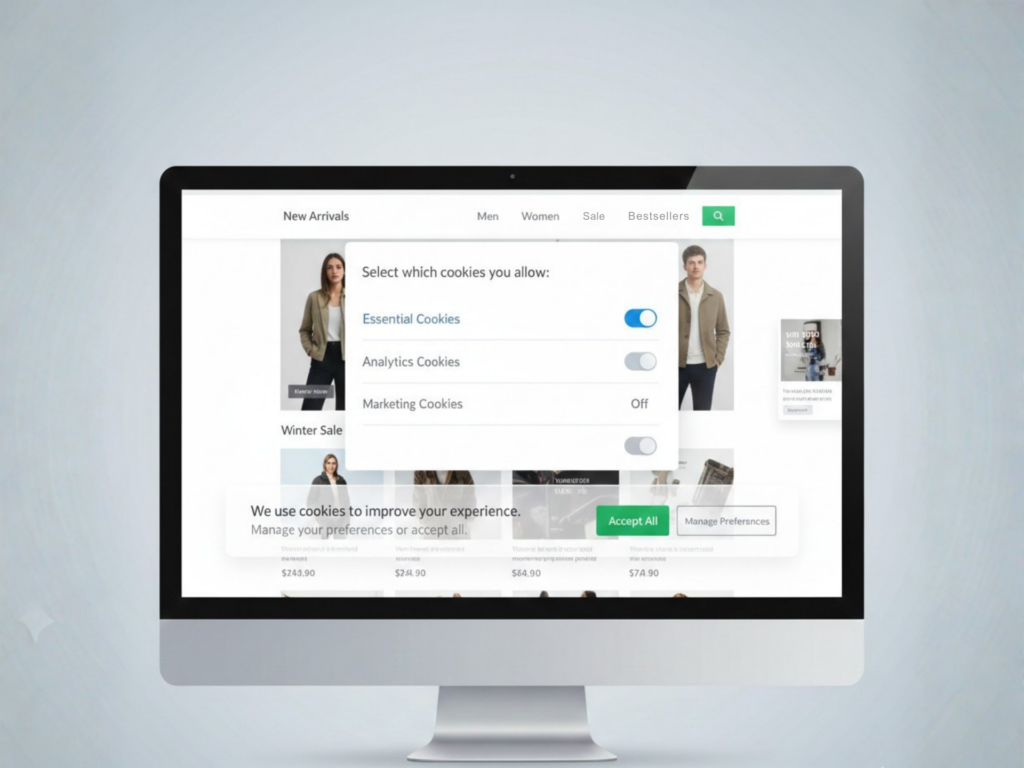

Firmy, które chcą skutecznie chronić dane użytkowników, powinny iść o krok dalej niż tylko stosowanie podstawowych zasad ochrony prywatności. Nowoczesna strategia obejmuje wdrożenie zaawansowanych narzędzi do zarządzania prywatnością. Takie rozwiązania nie tylko pomagają firmom spełniać wymogi prawne, ale przede wszystkim dają użytkownikom realną kontrolę nad ich danymi.

Platformy do zarządzania zgodami umożliwiają w prosty sposób decydowanie, jakie informacje są zbierane, jak są przetwarzane i z kim są udostępniane. Narzędzia te ułatwiają również zarządzanie ustawieniami prywatności, wycofywanie zgód oraz dostosowywanie preferencji w dowolnym momencie. Stosowanie takiej strategii wzmacnia zaufanie użytkowników i poczucie bezpieczeństwa podczas korzystania z usług marki.

Bezpieczne przechowywanie i kontrola dostępu do danych

Ochrona prywatności użytkowników nie kończy się w momencie zebrania danych, równie ważne jest ich bezpieczne przechowywanie oraz ograniczenie dostępu osobom trzecim. Firmy powinny stosować odpowiednie technologie i procedury, takie jak szyfrowanie danych podczas transmisji i w magazynach, aby zabezpieczyć informacje przed nieautoryzowanym dostępem, wyciekiem czy kradzieżą. Jednocześnie dostęp do danych powinien mieć wyłącznie wąski krąg uprawnionych pracowników, a jego poziom należy regularnie monitorować i audytować.

Wprowadzenie mechanizmów, takich jak autoryzacja wielopoziomowa, dodatkowo wzmacnia bezpieczeństwo i pozwala lepiej kontrolować, kto i w jaki sposób może korzystać z wrażliwych informacji. Dzięki temu użytkownicy zyskują pewność, że ich dane są chronione na każdym etapie, a organizacja minimalizuje ryzyko naruszeń prywatności.

Ciasteczka i technologie śledzące

Ciasteczka i inne technologie śledzące pozwalają firmom analizować zachowania użytkowników, personalizować treści i optymalizować kampanie reklamowe. Jednak w dobie rosnącej świadomości konsumentów, firmy muszą zadbać o to, by te technologie były używane w sposób transparentny i zgodny z obowiązującymi przepisami.

Ważne jest zapewnienie użytkownikom pełnej kontroli nad tym, jakie dane są zbierane przy pomocy ciasteczek. Obowiązujące regulacje, jak RODO czy ePrivacy, wymagają od firm, by zgoda była wyraźna i świadoma, a informacje o celach zbierania danych jasne i zrozumiałe.

Regularne audyty prywatności

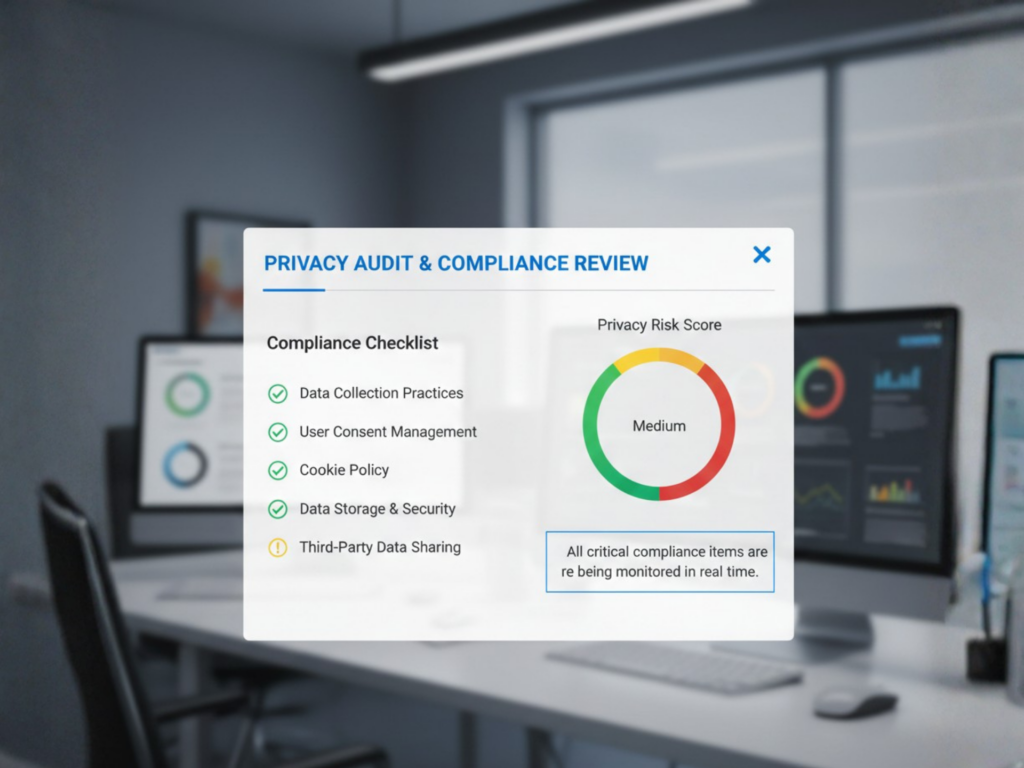

Samo wdrożenie polityk ochrony danych i narzędzi zarządzania prywatnością to dopiero początek. Chcąc mieć pewność, że wszystkie procedury są zgodne z regulacjami oraz że dane użytkowników są stale chronione, firmy muszą regularnie przeprowadzać audyty prywatności. Tego rodzaju kontrole są niezbędne, by zapewnić, że stosowane praktyki są aktualne, bezpieczne i zgodne z obowiązującym prawem.

Audyty prywatności pozwalają na identyfikację potencjalnych luk w zabezpieczeniach i dają możliwość wczesnego wykrycia ewentualnych niezgodności z przepisami. Regularna analiza procedur przetwarzania danych pozwala firmom dostosowywać się do najnowszych wymogów prawnych oraz reagować na nowe zagrożenia, jakie mogą się pojawić w obszarze cyberbezpieczeństwa.

Stosowanie zasad takich jak minimalizacja zbieranych danych, przejrzysta i dostępna polityka prywatności, świadome pozyskiwanie zgód, bezpieczne przechowywanie informacji oraz regularne audyty pozwala firmom zarządzać danymi użytkowników w sposób odpowiedzialny, jednocześnie utrzymując skuteczność działań marketingowych.